Dieser Beitrag erschien zuerst auf Bents Blog.

Wer die Microsoft Zertifikatdienste installiert hat, benutzt diese für die unterschiedlichsten Zwecke. Ob zur Verschlüsselung des IP-Verkehrs zwischen Domänencontrollern oder -servern, für die Verwendung von Benutzer-Zertifikaten zur VPN-Einwahl oder beispielsweise um für interne Webserver eigene Zertifikate (SSL Zertifikat) bereitzustellen.

In meinem Fall benötige ich oftmals letztere Variante, um Zertifikate für die Insight Lights Out Boards (ILO) oder die HP System Management Homepage von Hewlett Packard Servern bereitzustellen. Diese lassen sich leider nicht (wie Computer- oder Benutzerzertifikate) automatisch via Gruppenrichtlinien verteilen, sondern müssen manuell erstellt werden.

Selbstverständlich lassen sich die Funktionen eines ILO-Boards (Steuerung des Servers und Remote-Konsole) oder der System Management Homepage auch ohne interne Zertifikate nutzen, allerdings müssen die Adressen bzw. Webseiten im Browser manuell zu den vertrauenswürdigen Seiten hinzugefügt und/oder die selbst erstellten Zertifikate importiert werden. Die Administration innerhalb einer Domäne ist allerdings recht unflexibel, da dieser Vorgang an unterschiedlichen Arbeitsstationen oder Servern manuell wiederholt werden muss.

Der folgende Leitfaden beschreibt, wie man die integrierten Microsoft Zertifikatdienste für die Ausstellung der benötigten Webserver-Zertifikate für die Hewlett-Packard Funktionen verwendet.

Voraussetzungen

Das beschriebene Verfahren für die Nutzung von Zertifikaten mit einer eigenen Microsoft Zertifizierungsstelle setzt voraus, das zunächst eine Domäne bzw. Organisation vorhanden und DNS eingerichtet ist und natürlich ordnungsgemäß funktioniert. Für eine einfache Remote-Verwaltung ist der Einsatz eines DHCP-Servers von Vorteil.

Für die Ausstellung der benötigten Webserver-Zertifikate genügt bereits die Windows Server Standard Edition. Die integrierte Webserver-Zertifikatvorlage lässt sich zwar nicht verändern und ist fest auf 2 Jahre Gültigkeit eingestellt – dies sollte aber ausreichend sein. Bei der Enterprise Edition ist dieser Zeitraum nicht nur änderbar, es ist hier weiterhin möglich, eigene Zertifikatvorlagen zu erstellen.

Bei einer ordnungsgemäß eingerichteten Zertifizierungsstelle von Microsoft (Windows Server 2003 oder 2008) wird immer neben der MMC Zertifizierungsstelle eine Webseite (IIS-integriert) eingerichtet, über die verschiedene Konfigurationsmöglichkeiten via Browser abrufbar sind:

- Anforderung eines Zertifikats

- Anzeige des Status ausstehender Zertifikate

- Download des Zertifizierungsstellenzertifikats, Kette oder Sperrliste

Die Webseite ist über die Adresse http://<Servername>/certsrv erreichbar und wird für die folgenden Schritte benötigt.

Einrichtung

Wird ein neuer HP Server im Netzwerk integriert, so wird nach der Verkabelung des ILO-Boards, selbiges automatisch eine IP-Adresse via DHCP beziehen. In der MMC für DHCP findet man diese IP-Adresse unter dem folgenden Namen:

ILO<Server-Serial-Number>.<FQDN>

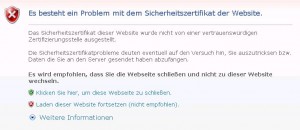

Um nun die initiale Konfiguration des ILO vorzunehmen, verbindet man sich mit einem Browser auf diese IP-Adresse. (HTTP-Verbindungen [Port 80] werden dabei immer automatisch auf HTTPS [Port 443] umgeleitet.) Hier erhält man sofort folgende, bekannte Browser-Warnung:

Nach dem Fortsetzen warnt der Internet Explorer (aber auch andere Browser) durch die farblich rot markierte Adresszeile, dass das initial selbst ausgestellte Zertifikat der aufgerufenen Seite nicht gültig ist:

Die erste Anmeldung erfolgt immer als Benutzer Administrator mit einem mitgelieferten, Server-abhängigen Default-Passwort. In der Verwaltung des ILO-Boards kann man nun (bei Bedarf) die Netzwerkkonfiguration (IP-Adresse, DNS etc.) ändern, neue Benutzer definieren bzw. ändern und den Namen des ILO festlegen. Für mich hat es sich bewährt, als Namensschema den eigentlichen Servernamen zu integrieren:

ilo-<Servername>

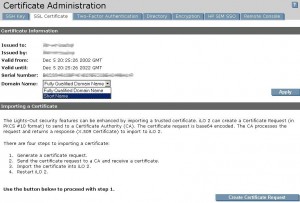

Dies ermöglicht später eine sehr einfache Zuordnung von ILO-Board zu Server und umgekehrt. In der Verwaltung des ILO wechselt man nun unter Administration, Security, SSL Certificate in die Certificate Administration.

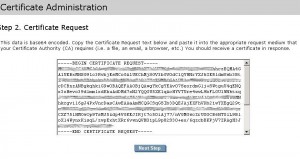

Seit der ILO Firmware Version 2.05 (ILO2) ist es möglich, das als Domain Name (wird später in der URL verwendet) der Short Name oder der FQDN im Zertifikat verwendet werden soll (bisher immer nur Short Name). Danach kann im Schritt 2 ein sogenannter “Certificate Request“ erzeugt werden. Dieser ist Base64 kodiert und im PKCS #10 Format – weitere Informationen zu den Public Key Cryptography Standards im folgenden Link.

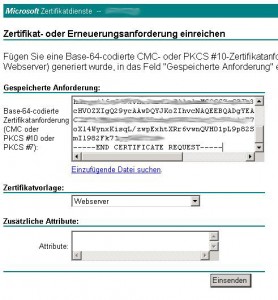

Diesen Request kopiert man in die Zwischenablage und öffnet parallel die Webseite der internen Zertifizierungsstelle im Browser:

http://<Servername>/certsrv

Hier wählt man die Aufgabe “Ein Zertifikat anfordern“, im zweiten Schritt die Option “erweiterte Zertifikatanforderung” und danach den Link auf die Zertifikatanforderung, die eine Base64-codierte oder PKCS10-Datei verwendet. Hier kopiert man den Inhalt der Zwischenablage in das Feld “Gespeicherte Anforderung” und wählt als Zertifikatvorlage “Webserver” aus:

Nach der Einsendung der Anforderung kann das ausgestellte Zertifikat (werden Zertifikate nicht automatisch durch die Zertifizierungsstelle ausgestellt, muss der Administrator dies manuell tun) als Base64-codierte Datei herunterladen:

Diese Datei (certnew.cer) öffnet man mit einem Editor (meine erste Wahl ist hier nach wie vor NotePad++) und kopiert den Inhalt wiederum in die Zwischenablage. Im Anschluss wechselt man wieder in das Browser-Fenster des ILO-Boards und fügt den Inhalt der Zwischenablage im Schritt 3 “Import Certificate” im Feld X.509 Certificate Data ein:

Nach der Bestätigung des erfolgreichen Zertifikatimports muss das ILO-Board neu gestartet werden und präsentiert sich anschließend im Browser mit folgender Adressleiste:

Der Vollständigkeit halber geschieht das allerdings nur unter folgenden Bedingungen:

- der richtige Name wird in der URL verwendet (Short Name vs. FQDN)

- das Zertifikat der Stammzertifizierungsstelle (Root-CA) befindet sich in den Vertrauenswürdigen Stammzertifizierungsstellen auf dem Computer (Automatisierung via Gruppenrichtlinien: Computerkonfiguration, Sicherheitseinstellungen, Richtlinien öffentlicher Schlüssel/Vertrauenswürdige Stammzertifizierungsstellen)

Die Einbindung eines integrierten Webserver-Zertifikates für die HP System Management Homepage (SMH) erfolgt ähnlich. Nach der Installation der Software (im HP ProLiant Support Pack enthalten) im Betriebssystem ist die SMH im Browser über

https://<Servername>:2381

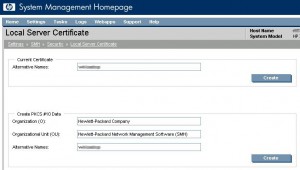

erreichbar. Nach erfolgreicher Authentifizierung ist die Erstellung einer Zertifikatanforderung über Settings, Security, Local Server Certificate erreichbar:

Bevor die eigentliche Zertifikatanforderung erstellt wird, hat der Administrator die Möglichkeit, im Feld “Alternative Names” weitere Servernamen (mit Semikolon getrennt) einzugeben, die im Zertifikat berücksichtigt werden sollen. (Ohne weitere Namen wird der Short Name verwendet, hier kann zusätzlich der FQDN eingetragen werden.)

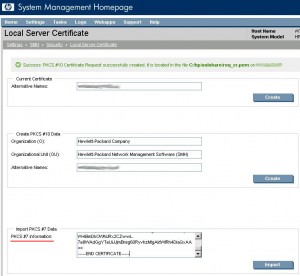

Die Zertifikatanforderung wird von der SMH immer als Datei req_cr.prm im Ordner C:\hp\sslshare abgelegt. Der Inhalt dieser Datei liegt ebenfalls im Format PKCS #10 vor und ist Base64-codiert. Die Einreichung der Anforderung innerhalb der Microsoft Zertifikatdienste ist identisch mit der oben beschriebenen Vorgehensweise. Allerdings muss das so erstellte Zertifikat für die SMH als Zertifikatskette (certnew.p7b) im Format PKCS #7 Base64-codiert gespeichert werden:

Der Inhalt dieser Datei kann nun innerhalb der SMH importiert werden:

Wird der erfolgreiche Import des Zertifikats von der SMH gemeldet, muss der Dienst im Anschluss neu gestartet werden:

Auch hier wird nun im Browser das neue Zertifikat als vertrauenswürdig interpretiert, solange sich das Root-CA-Zertifikat in den vertrauenswürdigen Stammzertifizierungsstellen befindet.

Fazit

Die Erstellung von Webserver-Zertifikaten (SSL) für ILO-Boards oder die HP System Management Homepage innerhalb einer Windows Domäne mit installierten Microsoft Zertifikatdiensten ist keine Zauberei und relativ schnell umgesetzt. Die Zertifikatdienste sind kostenlos, relativ schnell installiert (Anleitungen existieren im Internet), integrativ (Gruppenrichtlinien) und lassen sich für viele weitere Szenarien (Verschlüsselung von Dateisystemen, Benutzerzertifikate für VPN Einwahl) sinnvoll nutzen.

http://faq-o-matic.net/?p=3084

Kategorie:

Kategorie:  Translate EN

Translate EN