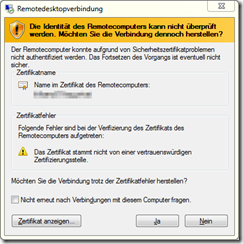

Wer sich auf einen anderen Rechner per Remote Desktop verbindet bekommt ohne Konfiguration eine Meldung.

Jeder Windows Client erstellt ein selbst signiertes Zertifikat für die RDP-Verbindung. Über dieses Zertifikat wird die gesicherte Verbindung hergestellt. Es ist etwas unschön, da hier erstes eine Warnung kommt – wie kann ich sicher sein, ob es das richtige ist? Ich möchte hier den Weg zeigen wie es mit einer Windows-CA im Zusammenspiel mit einer GPO zu lösen ist.

Ich habe auch eine andere Variante gefunden, die regelt es per Powershell: https://gallery.technet.microsoft.com/scriptcenter/Remotely-install-RDP-8b9a82d3

Anforderungen

Wir benötigen

- Eine funktioniere Windows-CA sowie eine GPO, um das Zertifikat zu verteilen.

- Einen Testclient, auf den die GPO angewendet werden kann.

- In der CA werden wir eine Vorlage anpassen und diese per GPO an die Clients ausrollen.

Der Aufwand sollte mit einer Stunde in Grenzen halten. Ich werde nicht die Schritte darstellen, wie eine Windows-CA eingerichtet wird.

Ziel

Jeder Computer der Domäne hat sein eigenes gültiges Zertifikat mit seinem FQDN, ausgestellt von der CA. Somit kommt keine Warnung mehr über die Identität des Rechners. Im Support sollten die Anfragen zu dem Thema zurückgehen.

Getestet wurde das in einer Windows-2012-R2-Umgebung mit Windows 7 Pro und Windows 10 Enterprise.

Teil 1 Windows-CA, Template erstellen und anpassen

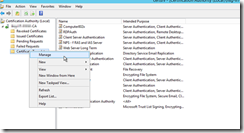

Wir sollten uns auf dem Server befinden, auf dem die CA installiert ist. Dort öffnen wir eine MMC-Konsole und rufen das Addin Certification Authority (Zertifizierungsstelle) auf.

Gehen dort auf Manage, wir wollen eine Vorlage anpassen. Rechte Maustaste auf den untersten Ordner.

Wir werden nun eine Vorlage kopieren und keine bestehende anpassen. Wir möchten das Template Computer duplizieren.

Hier stellen wir ein, welches Level die CA hat und ab welcher Clientversion die Vorlage zum Tragen kommt. Das kann angepasst werden je nach Bedarf.

In diesem Dialog gehen wir auf General und geben dem Template den Namen, den wir später in der GPO verwenden möchten. Hier ist es auch möglich, Einfluss auf die Laufzeit des Zertifikats zu nehmen. Dies kann je nach Bedarf angepasst werden. Das Zertifikat wird sich vor Ablauf der Frist selbst erneuern, solange der Rechner Mitglied der Domäne ist und Zugriff auf die CA hat.

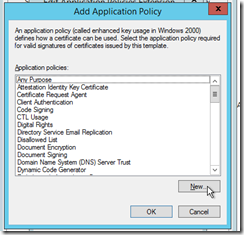

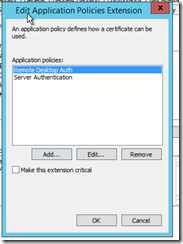

Wir sind weiter im neuen Dialog unterwegs. Wir klicken nun den Reiter Extensions an. Dort gibt es eine Extension die sich Application Policies nennt. Diese wählen wir aus und klicken auf Edit. Es öffnet sich ein weiteres Dialog Fenster

Dort entfernen wir die „Client Authentication“ und klicken auf „Add“, es öffnet sich ein weiteres Dialogfenster.

Wir erstellen unsere eigene Application Policy, dort klicken wir auf „New“, es öffnet sich ein weiteres Dialogfenster. Es ist etwas verwirrend, wie viele Fenster aufgehen.

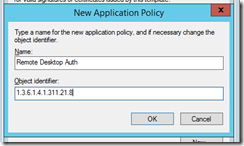

Hier vergeben wir einen Namen für die Application Policy. Ich habe das ganze mal Remote Desktop Auth genannt. Wichtig ist, dass es klar ist, für was es verwendet wird. Dazu müssen wir den Object identifier noch anpassen. Hier den hinteren Teil weg löschenoder stehen lassen. Diesen darf es nur einmal geben.

Nachdem OK gedrückt wurde, ist der Eintrag in der Liste zu finden. Auswählen und hinzufügen.

Das ganze sollte dann so aussehen. Hier mit OK bestätigen. Danach sind wir wieder im Fenster „Properties of New Template“

Im Reiter Security gilt es jetzt noch eine Einstellung vorzunehmen, für wen das Template denn zutrifft. Bei Domain Computers muss Read und Enroll angehakt sein. Somit ist sichergestellt, dass jeder Rechner sich das Zertifikat bei der CA holen kann. Es spricht hier auch nichts dagegen, die Policy für Domain Controller anzupassen.

Das Erstellen des Templates wird beendet mit dem Klick auf OK. Es ist nun unter den Zertifikatsvorlagen zu finden.

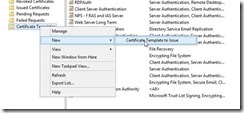

Jetzt wollen wir das Zertifikat nutzen, dazu müssen wir es in der CA noch aktiv schalten. Dazu klicken wir auf New => Certificate Template to Issue.

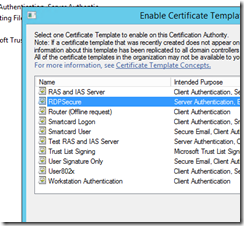

Hier wählen wir nun das Template aus und bestätigen mit OK. Damit sind alle unsere Arbeiten in der CA abgeschlossen. Nun geht es weiter eine GPO zu erstellen.

Teil 2: GPO erstellen und anpassen

GPO erstellen. Für den ersten Versuch sollte es eine GPO sein, die auf einen Test Client zeigt. Wir benötigen die Computer-Konfiguration.

Computer Configuration => Windows Components => Remote Desktop Services

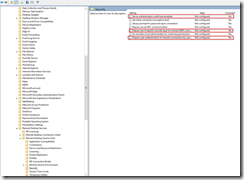

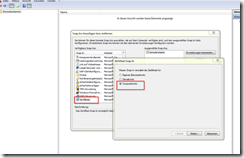

Im Zweig darunter (Security) folgende Einstellungen vornehmen:

Dort passen wir drei Einstellungen an.

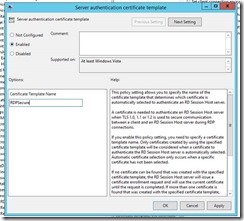

Server authentication certificate template

Hier wichtig: der Name sollte genauso so lauten wie das Template in der CA.

Require use of specific securtiy layer for remote (RDP) connection

Hier stellen wir auf SSL

Require user authentication for remote connections by using….

Diese Richtlinie ist dazu da, NLA (Network Level Authentication) zu aktivieren.

Die letzte Einstellung die wir noch anpassen müssen findet sich unter:

Computer Configuration => Windows Components=> Remote Desktop Services=> Remote Desktop Connection Client

Configure server authentication for client

Stellen wir auf “Warn me if authentication fails”

Damit haben wir den Konfigurationsteil abgeschlossen. Jetzt muss die GPO noch auf den Client ausgerollt werden.

CMD => gpupdate

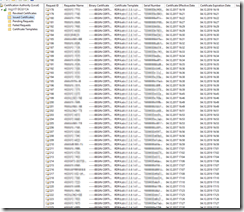

Die Frage ist nun, wie kontrolliere ich ob es geklappt hat? In der Windows CA wird genau protokolliert wer und wann sich ein Zertifikat ausstellen hat lassen.

Das Zertifikat sollte nun von der CA auf dem Client gelandet sein. Schauen wir auf dem Client nach per MMC-Konsole. Das Zertifikat landet im Computerkonto

Dort sollte es nun so aussehen: wir sehen bei Zertifikatsvorlage, von welcher Vorlage das Zertifikat generiert wurde.

Jetzt noch per RDP auf den Rechner, es sollte keine Meldung mehr kommen.

http://faq-o-matic.net/?p=8118

Kategorie:

Kategorie:  Translate EN

Translate EN